كيفية التحقق من صحة القرص الصلب علي لينكس

لنبدأ بتعريف bad sector/block ، إنه قسم على محرك الأقراص أو ذاكرة فلاش لا يمكن قراءتها أو الكتابة عليها بعد الآن ، نتيجة تلف مادي ثابت على سطح القرص أو فشل ترانزستورات ذاكرة الفلاش. وذلك للتحقق من صحه القرص.

مع استمرار تراكم القطاعات السيئة ، يمكن أن تؤثر بشكل غير مرغوب فيه أو مدمر على محرك الأقراص أو سعة ذاكرة الفلاش أو حتى تؤدي إلى فشل محتمل في الأجهزة.

من المهم أيضًا ملاحظة أن وجود كتل سيئة يجب أن ينبهك لبدء التفكير في الحصول على محرك أقراص جديد أو ببساطة وضع علامة على الكتل السيئة على أنها غير قابلة للاستخدام.

لذلك ، في هذه المقالة ، سوف ننتقل إلى الخطوات اللازمة التي يمكن أن تمكنك من تحديد وجود أو عدم وجود قطاعات تالفة على محرك أقراص Linux أو ذاكرة فلاش باستخدام أدوات مساعدة معينة لمسح القرص.

ومع ذلك ، فيما يلي الطرق

تحقق من القطاعات التالفة في أقراص Linux باستخدام أداة badblocks

يتيح برنامج badblocks للمستخدمين فحص الجهاز بحثًا عن القطاعات أو الكتل التالفة. يمكن أن يكون الجهاز عبارة عن قرص ثابت أو محرك أقراص خارجي ، ويمثله ملف مثل dev/sdb/ .

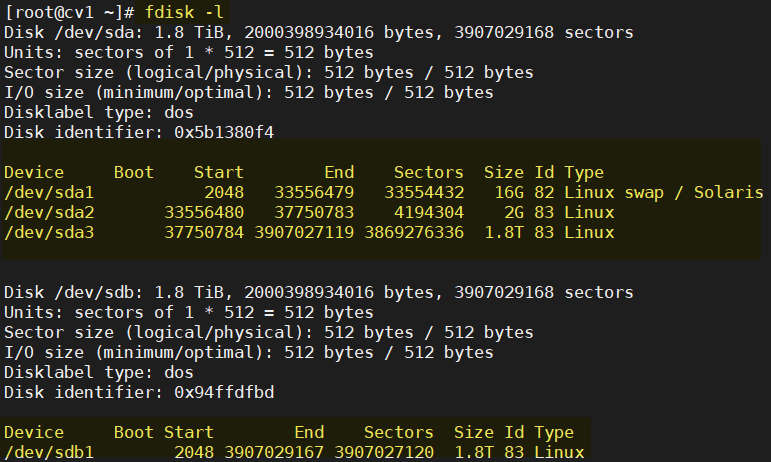

أولاً ، استخدم الأمر fdisk مع امتيازات المستخدم root لعرض معلومات حول جميع محركات الأقراص أو ذاكرة فلاش بالإضافة إلى أقسامها:

$ sudo fdisk -l

ثم قم بفحص محرك أقراص Linux الخاص بك للتحقق من القطاعات / الكتل التالفة sectors/blocks عن طريق كتابة:

$ sudo badblocks -v /dev/sdb1 > badsectors.txtفي الأمر أعلاه ، تقوم badblocks بفحص dev/sdb1 device (تذكر تحديد جهازك الفعلي) مع تمكينه -v لعرض تفاصيل العملية. بالإضافة إلى ذلك ، يتم تخزين نتائج العملية في ملف badsectors.txt عن طريق إعادة توجيه الإخراج.

في حالة اكتشاف أي قطاعات تالفة على محرك الأقراص لديك ، قم بإلغاء تحميل القرص وإرشاد نظام التشغيل إلى عدم الكتابة إلى القطاعات المبلغ عنها على النحو التالي.

ستحتاج إلى استخدام e2fsck (لأنظمة الملفات ext2 / ext3 / ext4) أو الأمر fsck مع ملف badsectors.txt وملف الجهاز كما في الأمر أدناه.

او الامر xfs_check في نظام الملفات xfs والامر xfs_repair لعمل اصلاح

يخبر الخيار -l الأمر بإضافة أرقام الحظر المدرجة في الملف المحدد بواسطة اسم الملف (badsectors.txt) إلى قائمة الكتل السيئة.

$ sudo e2fsck -l badsectors.txt /dev/sdb1

او

$ sudo fsck -l badsectors.txt /dev/sdb1التحقق القطاعات التالفة على قرص Linux باستخدام Smartmontools

هذه الطريقة أكثر موثوقية وفعالية للتحقق من صحه الاقراص الحديثة

(محركات الأقراص الصلبة ATA / SATA / SCSI / SAS / SSD ومحركات الأقراص ذات الحالة الصلبة)

التي تأتي مع نظام SMART (تقنية المراقبة الذاتية والتحليل والإبلاغ) الذي يساعد في الكشف والإبلاغ

وربما تسجيل حالتهم الصحية ، بحيث يمكنك معرفة أي أعطال وشيكة في الأجهزة.

يمكنك تثبيت smartmontools عن طريق تشغيل الأمر أدناه:

------------ Debian و Ubuntu ------------

$ sudo apt-get install smartmontools

------------ Fedora و CentOS و RHEL او almlinux ------------

$ sudo yum install smartmontools

------------ أو Manjaro أو Antergos ------------

$ sudo pacman -S smartmontools

------------ OpenSUSE ------------

$ sudo zypper instalar smartmontoolsبمجرد اكتمال التثبيت ، استخدم smartctl الذي يتحكم في نظام S.M.A.R.T المدمج في القرص. يمكنك تصفح صفحة المساعدة كما يلي:

$ man smartctl

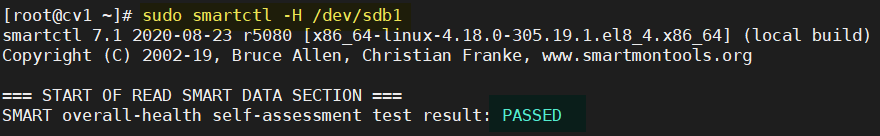

$ smartctl -hالآن قم بتنفيذ الأمر smartctrl وقم بتسمية جهازك المحدد كما في الأمر التالي ، يتم تضمين الخيار -H أو –health لعرض نتيجة اختبار التقييم الذاتي للصحة الشاملة لـ SMART.

$ sudo smartctl -H /dev/sdb1

تشير النتيجة أعلاه إلى أن القرص الثابت الخاص بك سليم ، وقد لا يتعرض لأعطال في الأجهزة قريبًا.

للحصول على نظرة عامة على معلومات القرص ، استخدم الخيار -a أو – all لطباعة جميع معلومات SMART المتعلقة بالقرص و -x أو –xall والتي تعرض جميع معلومات SMART وغير SMART الخاصة بالقرص.

إذا كنت تحتاج إلى تقرير عن حالة القرص الخاص بك ، فيمكنك تصديره إلى مستند نصي باستخدام الأمر التالي:

$ sudo smartctl -a /dev/sda >> reporte-de-disco.txtالخاتمة

في هذا البرنامج التعليمي ، غطينا موضوعًا مهمًا للغاية يتعلق بالتشخيصات الصحية لمحرك الأقراص( كيفية التحقق من صحة القرص الصلب علي لينكس ) ،

يمكنك الوصول إلينا عبر قسم التعليقات أدناه لمشاركة أفكارك أو طرح أي أسئلة وتذكر البقاء دائمًا على اتصال بـ Errorhat